Prosigo con Cross-site scripting dentro de plugins de Wordpres, en este caso el plugin es «Wunderbar Basic» versión 1.1.3.

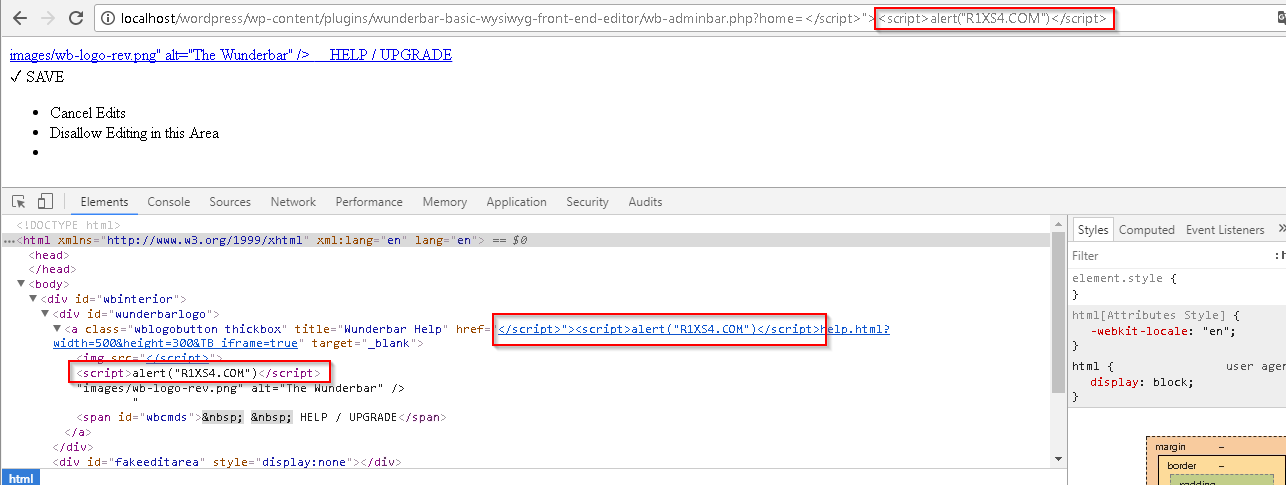

El fallo de seguridad se encuentra en el parámetro «home» en el archivo»wp-content/plugins/wunderbar-basic-wysiwyg-front-end-editor/wb-adminbar.php» que como se puede comprobar en la siguiente captura carece de los mecanismos necesarios para evitar la inyección de código.

<div id="wbinterior" >

<div id="wunderbarlogo" >

<a class='wblogobutton thickbox' title='Wunderbar Help' href='<?php echo $_REQUEST['home']?>help.html?width=500&height=300&TB_iframe=true' target='_blank'>

<img src="<?php echo $_REQUEST['home']?>images/wb-logo-rev.png" alt="The Wunderbar" />

<span id='wbcmds'> HELP / UPGRADE</span>

</a>

</div>

<div id="fakeeditarea" style='display:none'></div>

Efectivamente el código malicioso se ejecuta sin problemas.

En esta captura se muestra el código dentro del cuerpo HTML.

- Publicación en Packetstormsecurity:

https://packetstormsecurity.com/files/145434/WordPress-Wunderbar-Basic-1.1.3-Cross-Site-Scripting.html